Malwarebytes 5.0.11.64 Crack + Serial Key Free Download

Malwarebytes 5.0.11.64 Crack is a comprehensive cybersecurity software that detects and removes malware from your computer. It offers many features designed to keep your digital life safe and secure. This program may scan your computer for malware and delete any instances it finds. This tool, formerly known as Malwarebytes Anti-Malware, will clean your computer of any malicious software. It includes spyware, adware, Trojans, rogue programs, and more.

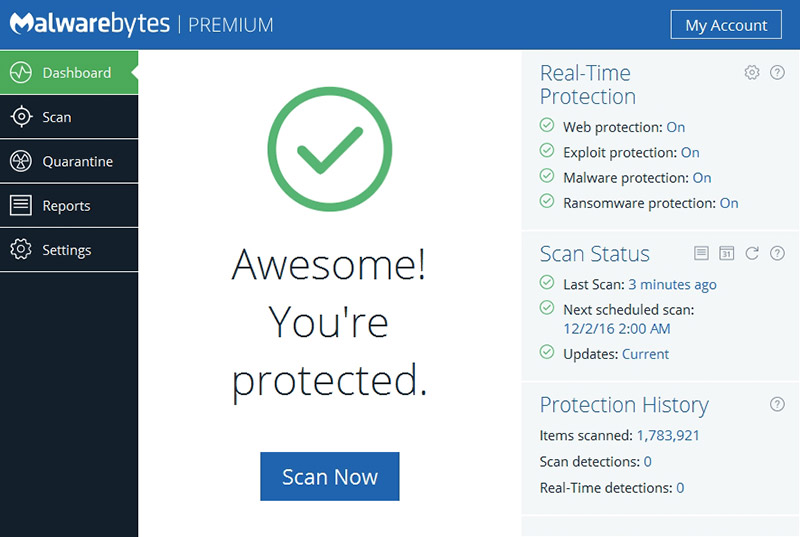

Malwarebytes Premium For Windows

Malwarebytes’s free edition is easy to use. Scanning your computer takes only a single click and, depending on the size of your hard disk and the speed of your processor, anywhere from a few seconds to several minutes. After the scan, a summary of all detected threats will be displayed. You can get more information by clicking the ‘see report’ button.

Regarding internet anti-malware software, Malwarebytes Downlaod is among the finest. This software contains one of the most significant security databases in the world, and it has been used as a standard since 2006. It’s also one of the simplest security apps, making it ideal for people of all skill levels.

Features of Malwarebytes

- Constant security

Malwarebytes’ real-time protection searches for potential dangers as you use your computer to keep it safe from infection at all times.

- Eradicating Malware

Malwarebytes Crack License Key 2023 is highly effective at cleaning infected computers and restoring them to normal working conditions.

- Anti-ransomware measures

It provides powerful tools to counter the growing menace of ransomware and prevent hackers from locking your files and demanding payment to unlock them.

- Secure Browsing

If you’re using Malwarebytes, you won’t have to worry about visiting harmful websites or unwittingly installing malware because of it.

Malwarebytes for Windows 4.6.1 Release Notes

Malwarebytes for Windows 4.6.1, released on 24 August 2023.

Features and improvements

- Added safeguards by putting in place better measures.

- There have been UI updates done to accommodate different languages. I don’t see this as a feature but rather a bug.

- Subscription renewal alerts have been updated.

Fixed issues

- The data on the Real-Time Protection page for Browser Guard are out of the current.

- Existing users may be surprised to see the onboarding wizard.

- Notifications of Monthly Summaries have translation issues.

- Problems with the notification window’s appearance when the screen’s settings, such as resolution, are changed.

Using Malwarebytes

Performing a system scan

After installing Malwarebytes, a system scan should be one of your priorities. If malware is already on your machine, this will detect it and delete it.

Modifying Preferences

Scanning frequencies, quarantine methods, and notification preferences are just some of the parameters that may be modified in Malwarebytes. Modify the program to work just for you.

Comparing Malwarebytes to Competing Antivirus Programs

Understanding how Malwarebytes stacks up against its rivals is crucial in a market saturated with antivirus solutions.

A Comparative Analysis

Malwarebytes stands out due to its focus on malware detection and removal, making it an excellent complement to traditional antivirus software. It’s lightweight and doesn’t consume excessive system resources, ensuring your computer’s performance remains unaffected.

Malwarebytes License Key

KVXJ4-MGLMG-ALIWN-SXCP9

QC3UW-AZ279-GVO26-P0FOK

Malwarebytes Serial Key

8NMCO-3BHY3-3R8J7-9FW0E

TGFEL-OKEYM-CBG3Z-ASV6

Malwarebytes Key 2023

30O1D-IYT7E-KIEDF-XX5346C

V0DIS-317VN-FFNDO-ZNKJ5

Malwarebytes Activation Key

PJHGJ-AVV6B-Z5P0C-S2AY7IHP

UHEO4-ZDFMV-BR14B-5FOGZ

Frequently Asked Questions about Malwarebytes

- What Is Malwarebytes Premium?

The commercial version of Malwarebytes, called Malwarebytes Premium, includes extras like constant monitoring and automated upgrades.

- Can I download Malwarebytes without paying anything?

A free version of Malwarebytes is available, and it can scan for and remove the most common forms of malware. The paid version is less secure than the free version.

- Is it possible to use Malwarebytes with another antivirus program?

Malwarebytes Download is compatible with most antivirus programs and may be used for optimal security.

- When should I use Malwarebytes, and how often?

Scan frequency should be consistent but determined by how often you use the system. Scanning once a week is recommended.

- Does Malwarebytes provide comprehensive protection against malware?

Although Malwarebytes does a great job of protecting your computer from many different forms of malware, no program can offer 100% security. Updating software frequently and practicing safe web browsing is also essential.

System Requirements:

- Operating System: Windows 7/ 8/ 10/ 11.

- Memory (RAM): 4 GB RAM required.

- Disk Space: 600 MB space required.

- Processor: Intel Dual Core or higher processor.

How to Install?

- Malwarebytes Crack download from here.

- Disconnect the internet connection and block the firewall.

- Install setup usually and wait for Completion.

- Copy keys and paste where required.

- All Done.

- Enjoy!

Conclusion

Malwarebytes Crack is a reliable security solution in a world where malware is always changing. It’s a great addition to your cybersecurity tools because of its real-time protection, malware eradication features, and intuitive design. Please don’t wait until malware infects your computer to start protecting it with Malwarebytes.

Unique FAQs

- Can Malwarebytes be used on a Mac?

Malwarebytes, thankfully, has Mac and PC versions available.

- Malwarebytes: Can it safeguard mobile devices?

Regarding mobile security, Malwarebytes has you covered with an Android app.

- Can Malwarebytes protect you from brand-new viruses?

Malwarebytes uses sophisticated heuristics to identify zero-day malware and counter them efficiently.

- Can I get by with only a regular antivirus product, or should I also get Malwarebytes?

While Malwarebytes is effective at blocking malware, it is still recommended that a separate antivirus program be used for added peace of mind.

- Is Malwarebytes capable of decrypting files that were hit by ransomware?

Some ransomware strains may be decryptable by Malwarebytes, although this is not always the case. The easiest method to deal with ransomware is to prevent it from happening in the first place.